AdBlocker und Tracking-Schutz machen es Werbetreibenden zunehmend schwerer, das Online-Verhalten der Nutzer auszulesen. Eine neue Methode ermöglicht es nun, die Autofill-Funktion des Browsers dafür zu verwenden.

Webseitenbetreiber haben eine neue Möglichkeit gefunden, das Verhalten ihrer Nutzer auszulesen. Dies haben nun die Sicherheitsexperten von Freedom to Tinker herausgefunden. Demnach kann mittels eines speziellen JavaScripts trotz aktiviertem AdBlocker oder Tracking-Schutz das Online-Verhalten der Nutzer ausgespäht werden.

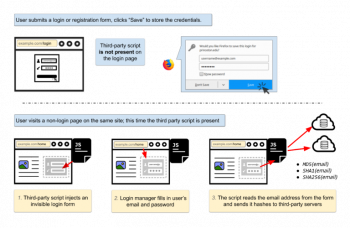

Dafür kommt den Anbietern die Autofill-Funktion zur Hilfe. Diese wird inzwischen von den meisten Browser angeboten, um dem Nutzer andauernde Login-Vorgänge zu ersparen. Surft der Anwender eine Seite an, für die Nutzername und Passwort im Browser gespeichert sind, erfolgt die Anmeldung automatisch und ohne weiteres Zutun des Users.

Per integriertem JavaScript kann dem Browser nun ein nicht sichtbares Anmeldefeld vorgegaukelt werden, welches dank der Autofill-Funktion dann automatisch mit E-Mail-Adresse oder Benutzername sowie Passwort versehen wird.

Tracking ist sogar über einzelne Webseiten hinaus möglich

Wird die E-Mail-Adresse als Nutzername verwendet, ist es den Anbietern dieses JavaScripts sogar möglich, das Nutzerverhalten über die einzelnen Webseiten hinaus genau zu tracken und zu analysieren. Anhand einer E-Mail-Adresse ist ein Nutzer eindeutig identifizierbar und das Online-Verhalten kann so ganz spezifisch zugeordnet werden.

Die beiden bekanntesten Werbenetzwerke, die diese Methode anbieten, sind AdThink und OnAudience. Auch wenn die JavaScripts vornehmlich dazu bestimmt sind, das Nutzerverhalten zu tracken ist nicht auszuschliessen, dass Passwörter und andere vertrauliche Daten auf diesem Wege ebenfalls ausgelesen werden beziehungsweise in falsche Hände geraten.

Deaktivierung der Autofill-Funktion

Um sich davor zu schützen hilft nur, die Autofill-Funktion vollständig zu deaktivieren. Selbst wer keine Login-Daten im Browser gespeichert hat, ist bei aktiver Autofill-Funktion gefährdet, mehr preiszugeben als gewollt. Damit können nämlich auch Felder wie der Vorname, das Geburtsdatum oder auch die postalische Adresse ausgefüllt werden.

Autor(in) Alexandra Lindner

03.01.2018, 14:33 Uhr

Quelle: Tracking-Methode: Nutzer-Verhalten per Autofill-Funktion verfolgen - onlinepc.ch